My cybersecurity review for 2024

What an incredible end to 2024. I’ve had some wonderful experiences. I’ve successfully met many challenges in cybersecurity.

I've had some incredible opportunities and I've...

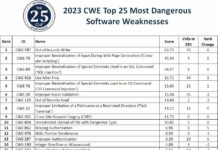

Top 25 most dangerous software weaknesses than can affect satellites in 2023

La question de la vulnérabilité des systèmes spatiaux aux cyberattaques a longtemps été ignorée pour des raisons communes avec les systèmes industriels de type...

Two big announcements : the release of SPARTA v3.1 with MITRE’s EMB3D mapping and...

In the following article, discover the major advancements announced with the release of SPARTA v3.1: the addition of new NIST space segment guidance, the...

MITRE realeased ATT&CK v14 with improvements to Detections, ICS, Mobile

🔥 On 31 October 2023, the MITRE Corporation realeased ATT&CK v14, the new version of its framework.

This new version includes significant improvements to Detections,...

Very proud to have earned the Kelley School of Business – Space Cybersecurity Professional...

I’m pleased to announce that I have obtained a new certification: Kelley School of Business Executive Education Space Cybersecurity from Indiana University - Kelley...

A quick comparaison of recently released Cybersecurity Frameworks for Space Sector

« The space sector is in need of frameworks and methodologies specific to our unique operating environment » said Gregory Falco (Aerospace Security & Space Technology Asst. Prof...

Tous les LIVEs pour suivre en direct le premier lancement d’une fusée SpaceX avec...

Ce soir, mercredi 27 mai 2020, l'histoire va se dérouler sous vos yeux. La NASA et SpaceX lancent les astronautes Robert Behnken et Douglas...

[Book] The Battle Beyond: Fighting and Winning the Coming War in Space

Fundamentally, Paul Szymanski and Jerry Drew remind us that--more than just simply a clash of weapons--all warfare manifests as a competition between human minds....

Quelles sont les menaces qui pèsent sur les systèmes spatiaux ?

Dans cet article, nous allons tenter de déterminer quelles sont les différentes menaces qui pèsent sur les systèmes spatiaux.

Cet article est une synthèse du...

My cybersecurity review for 2023

What an incredible end to 2023. I've had some wonderful experiences. I've successfully met many challenges in cybersecurity.

I took part of the 3-day...

![[Book] The Battle Beyond: Fighting and Winning the Coming War in Space](https://www.spacesecurity.info/wp-content/uploads/2023/12/The-Battle-Beyond-Fighting-and-Winning-the-Coming-War-in-Space-218x150.jpg)