Airbus et Thales remportent de gros contrats pour des missions vers la Lune et Mars. En effet, l’agence spatiale européenne (European Space Agency – ESA) a octroyé plusieurs contrats aux industriels européens pour développer des équipements destinés aux futures missions d’exploration de la Lune et de Mars.

Thales décroche la Lune

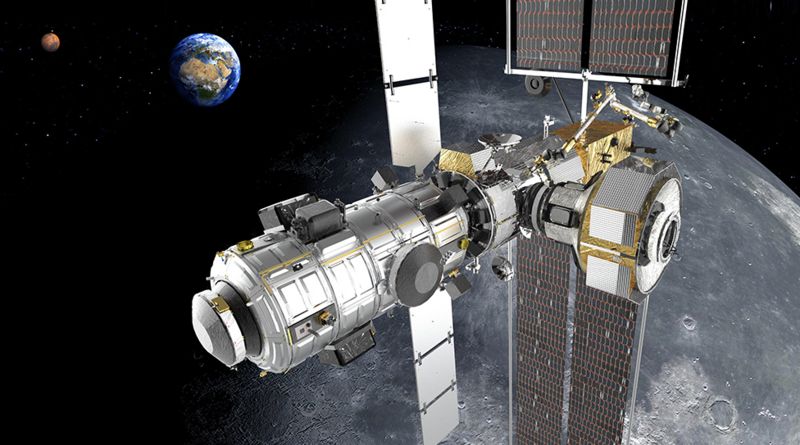

L’Agence Spatiale Européenne a choisi la société Thales Alenia Space, filiale de Thales, pour fournir les deux principaux modules européens de la future station spatiale lunaire, élément clé du programme Artemis de la NASA.

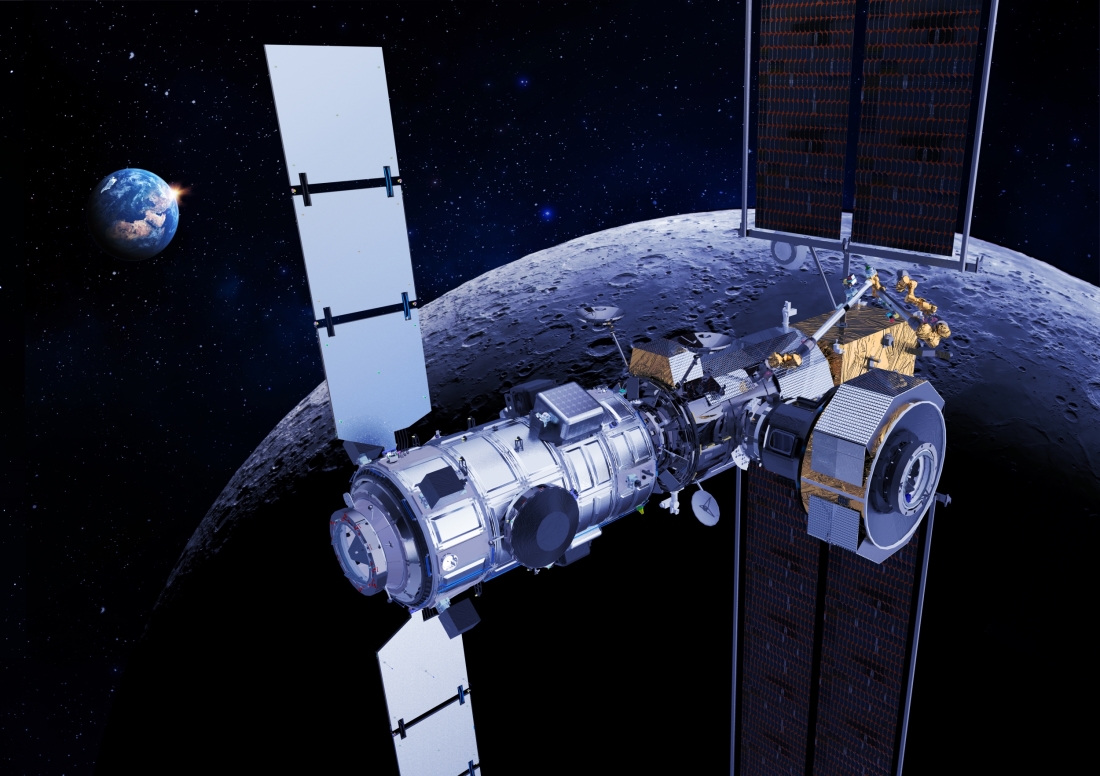

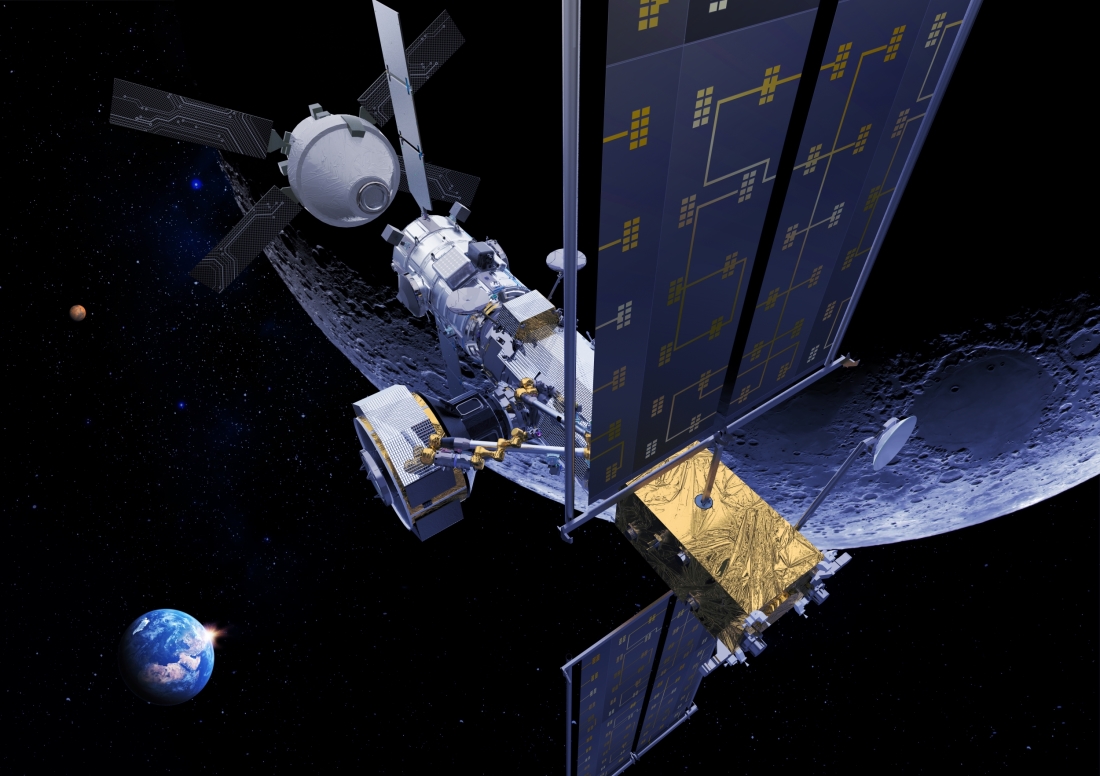

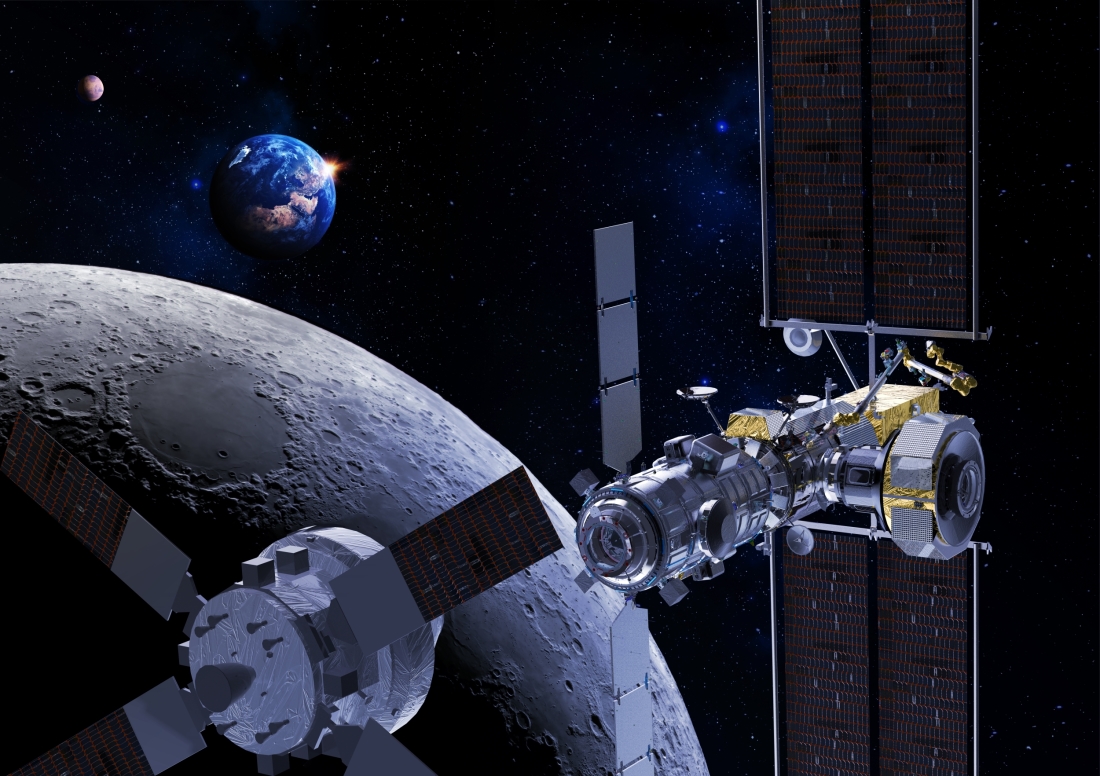

Thales Alenia Space, société conjointe entre Thales (67 %) et Leonardo (33 %), va fournir deux modules clés de la future station spatiale lunaire LOP-G (Lunar Orbital Platform – Gateway) de la NASA : l’Habitat International I-HAB et le module de communication et de ravitaillement ESPRIT. Ces deux modules représentent la contribution européenne pour cette station lunaire.

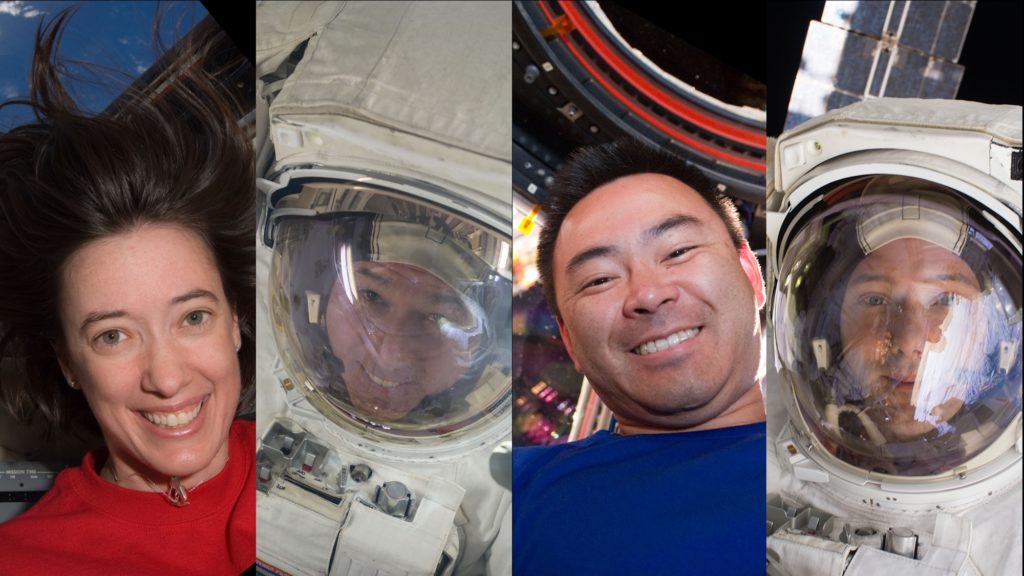

Cette station spatiale, une infrastructure habitée en orbite lunaire, est l’un des piliers du programme Artemis de la NASA dont l’objectif est le retour de l’homme sur la Lune d’ici 2024. Elle est menée dans le cadre d’une coopération internationale qui comprend actuellement la NASA (Etats Unis), l’ESA (Europe), la JAXA (Japon) et la CSA (Canada), chaque partenaire étant responsable du développement d’éléments complémentaires qui seront assemblés et exploités en orbite autour de la Lune à partir de 2024.

A propos d’I-HAB: Thales Alenia Space en Italie, maître d’œuvre du programme, assure la responsabilité de la gestion du programme dans son ensemble, de l’assurance qualité des produits, de l’ingénierie système, de la définition de l’architecture fonctionnelle, de toutes les composantes liées au facteur humain, des systèmes thermiques et mécaniques, de la structure primaire et de la production des trappes, ainsi que des phases d’Assemblage, d’Intégration et de Test. Thales Alenia Space en France est responsable des sous-systèmes avionique et logiciels.

A propos d’ESPRIT : Thales Alenia Space en France est maître d’œuvre du programme. Thales Alenia Space en Italie fournira le tunnel pressurisé et les fenêtres, Thales Alenia Space au Royaume Unis contribuera au système de ravitaillement chimique tandis qu’OHB (en tant que membre de l’équipe principale) sera en charge des sous-systèmes mécaniques et thermiques des parties non pressurisées et du système de ravitaillement en xenon. Sélectionné à l’issue d’une compétition ouverte, Thales Alenia Space en Belgique fournira les unités d’interface électrique de HLCS (Remote Interface & Distribution Unit) et des équipements destinés à amplifier les fréquences radio (Traveling Wave Tube Amplifiers). Thales Alenia Space en Espagne développera le transpondeur de communication en bande S et Thales Alenia Space en Italie le transpondeur en bande K.

A propos du programme Artemis et du retour de l’homme sur la Lune en 2024

Le programme Artemis se déroule en 3 phases : Artemis 1, un vol sans équipage pour tester ensemble le système de lancement spatial et le vaisseau spatial Orion, Artemis 2, un premier vol test avec équipage à bord du vaisseau spatial Orion et Artemis 3 pour l’atterrissage des astronautes sur la Lune à partir de 2024. Le programme Artemis permettra d’installer des structures durables sur la Lune et en orbite autour de celle-ci pour mener de nouvelles explorations humaines et scientifiques de la surface lunaire. La station spatiale lunaire sera un maillon clef de ce programme : elle servira de point d’étape pour les astronautes en route vers la Lune et de laboratoire pour mener des recherches scientifiques et soutiendra ainsi le développement d’une exploration durable de la Lune d’ici la fin de la décennie. A partir de 2024, il y aura donc deux options pour les astronautes en provenance de la Terre : la première sera de décoller de la Terre pour aller directement se poser sur la Lune, la deuxième sera de s’amarrer à la station spatiale à bord de la capsule Orion, puis de descendre sur la Lune.

A propos du rôle de Thales Alenia Space dans le défi du retour de l’homme sur la Lune

Déjà fournisseur des systèmes thermomécaniques pour le module de service européen de la capsule Orion et fournisseur de la contribution de l’Agence spatiale européenne à la station spatiale lunaire avec les modules ESPRIT et I-HAB, Thales Alenia Space est également engagée dans la conception du système d’atterrissage habité de la NASA (HLS-Human Lander System) au sein du consortium mené par Dynetics récemment sélectionné par la NASA ainsi que dans VIPER, le rover que la NASA destine à la recherche d’eau au pôle sud de la Lune. De plus, Thales Alenia Space, en partenariat avec OHB, a été notifiée par l’Agence Spatiale Européenne pour réaliser une étude de d’ingénierie et de faisabilité concernant l’EL3 (European Large Logistic Lander), système versatile capable de supporter de nombreuses livraisons de cargos et de missions scientifiques sur la surface lunaire développé dans le cadre du programme ARTEMIS.

Source : Press Release

Airbus attaque Mars

Airbus, quant à lui, a été sélectionné par l’ESA pour deux missions.

Première mission

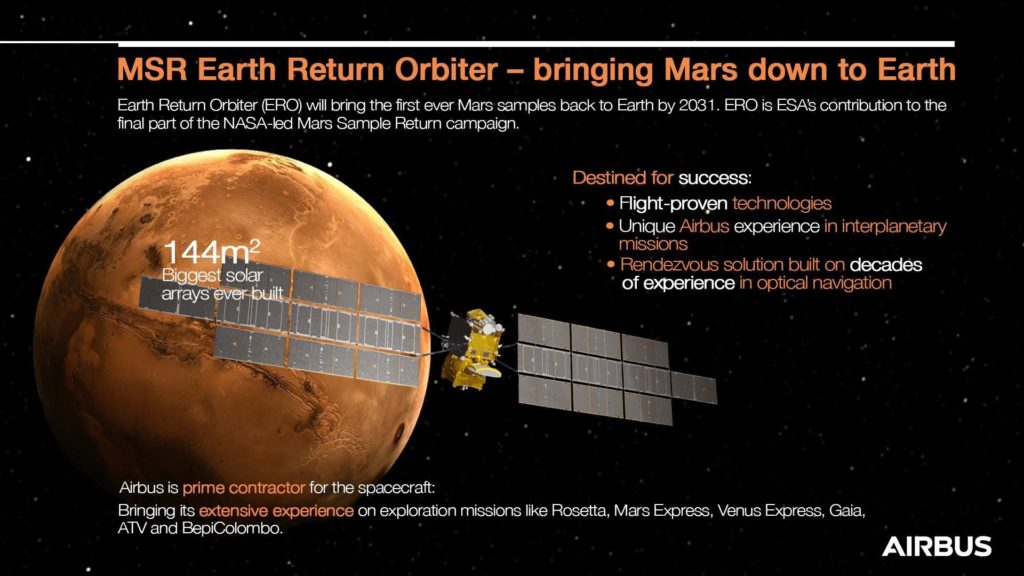

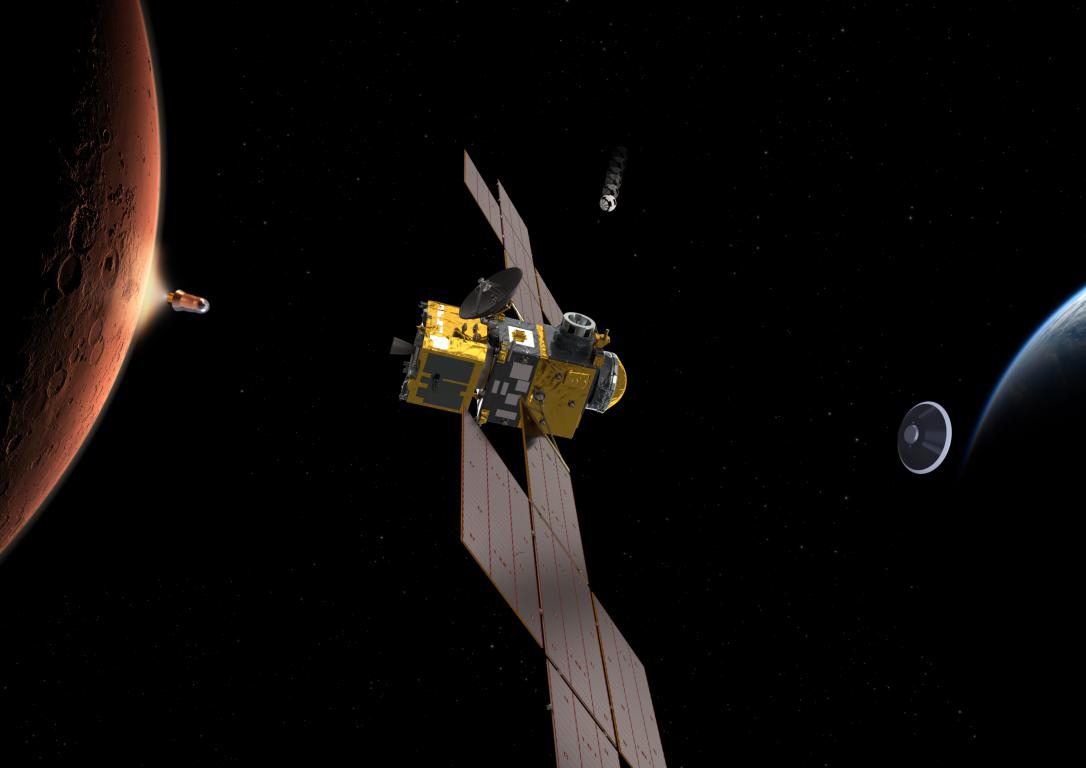

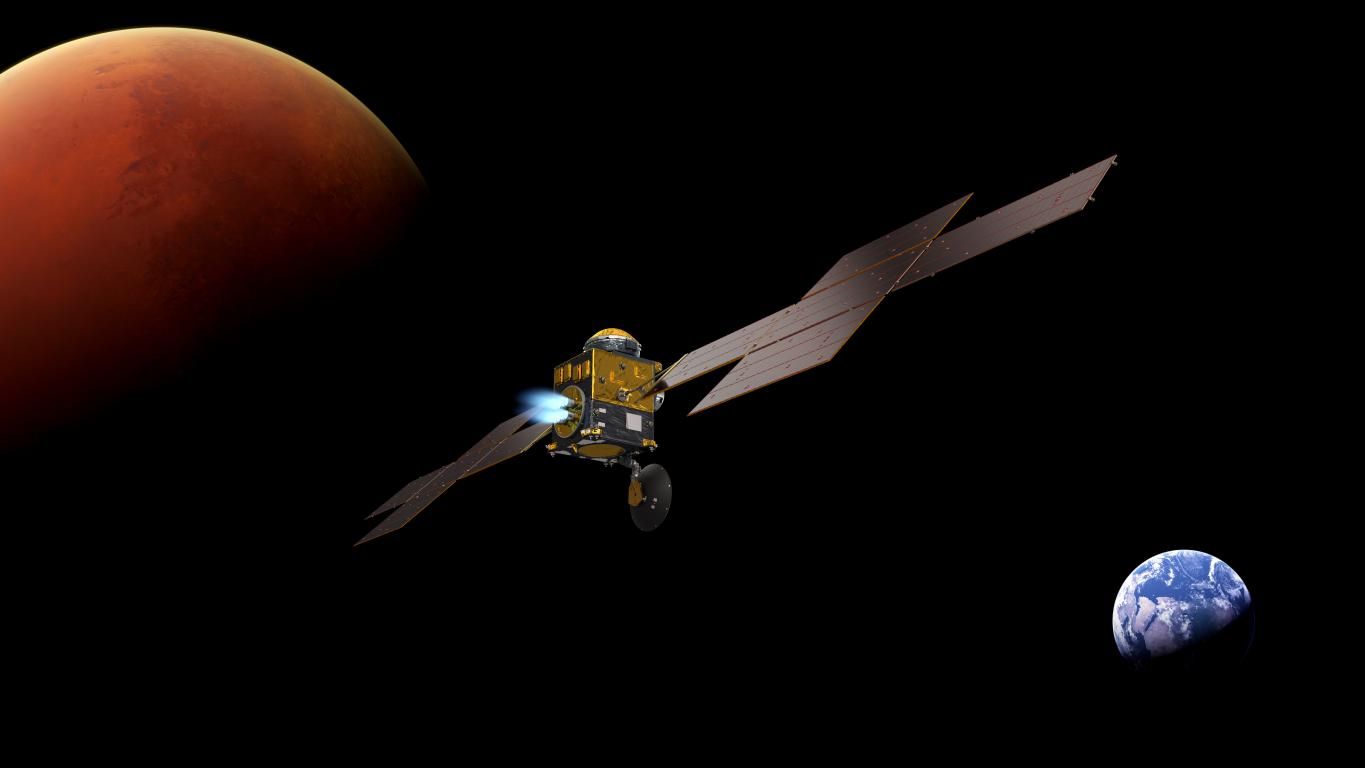

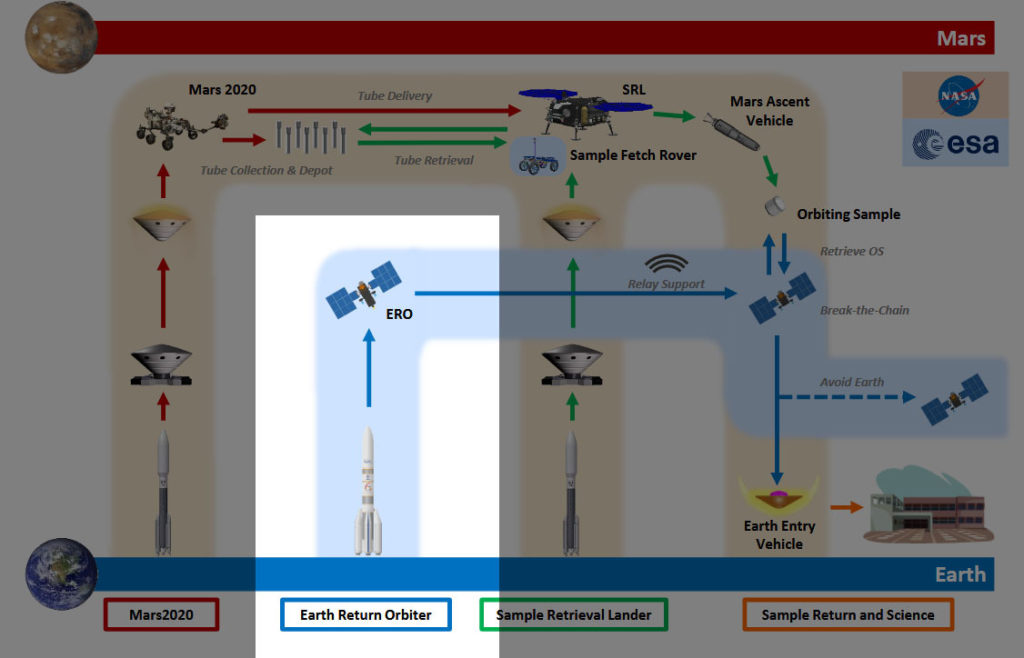

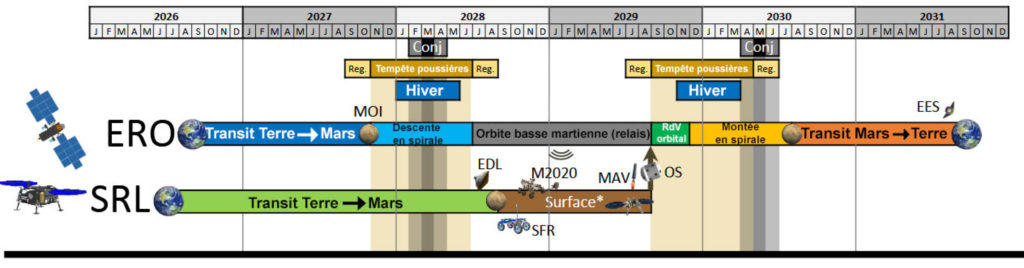

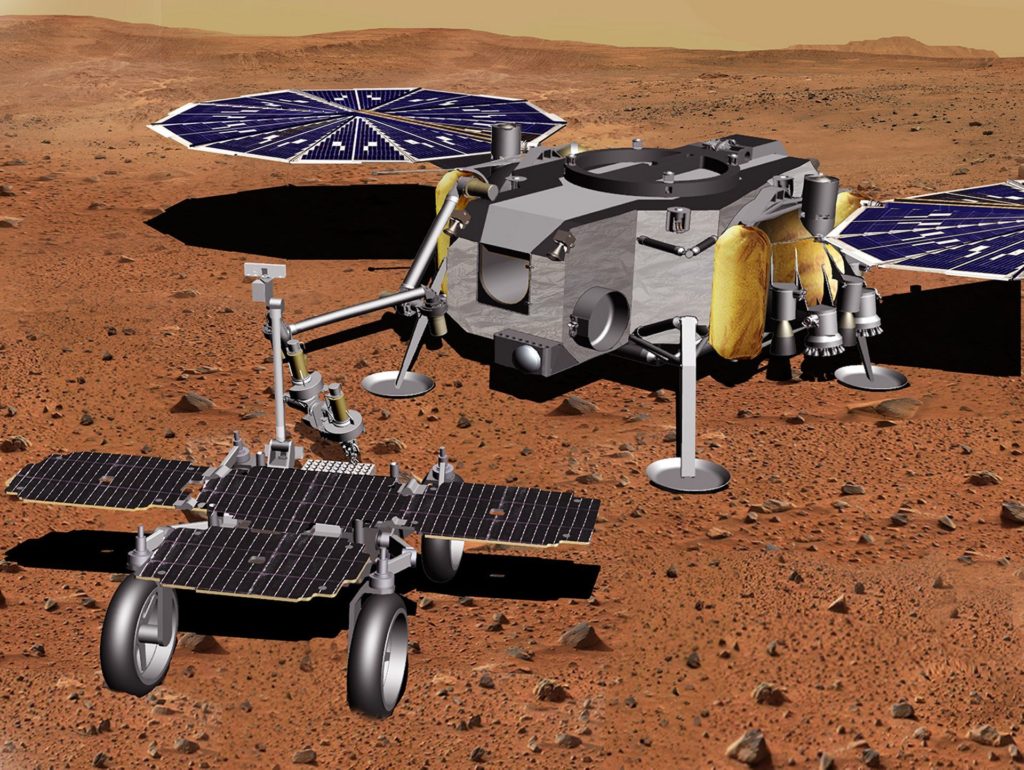

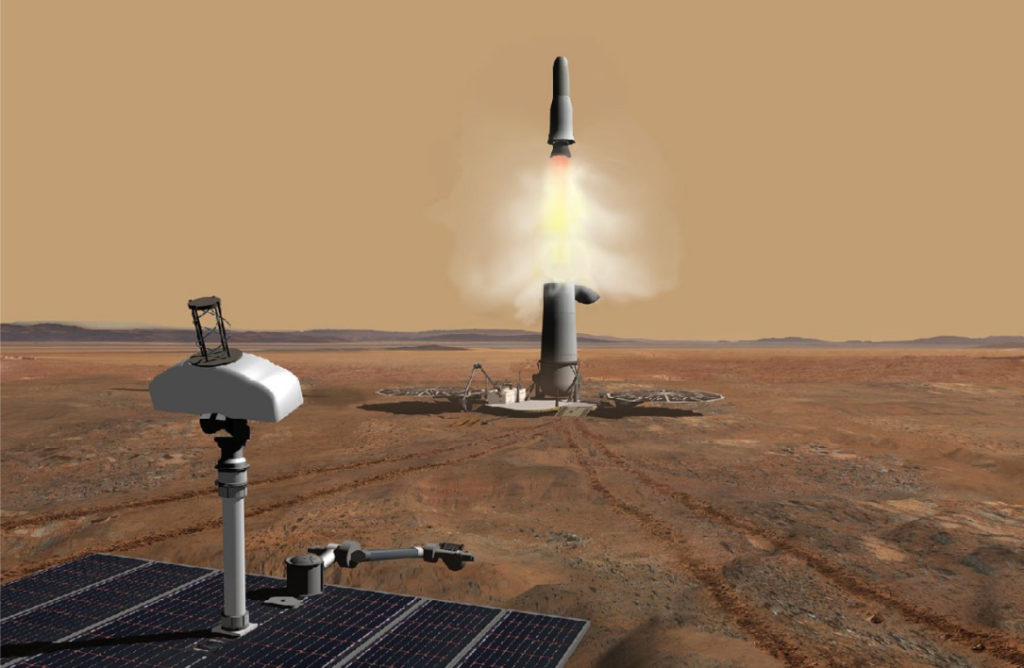

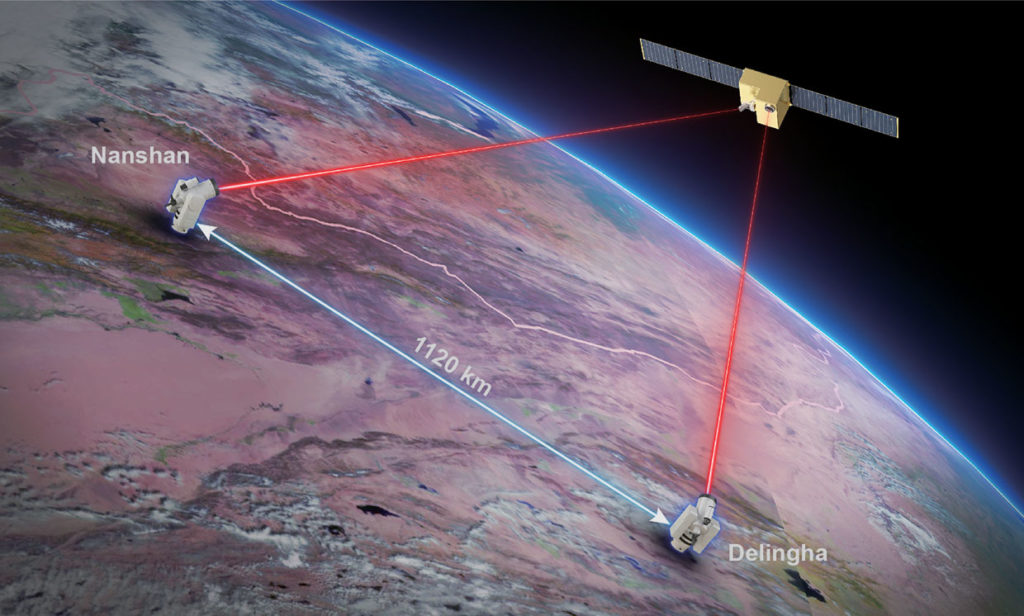

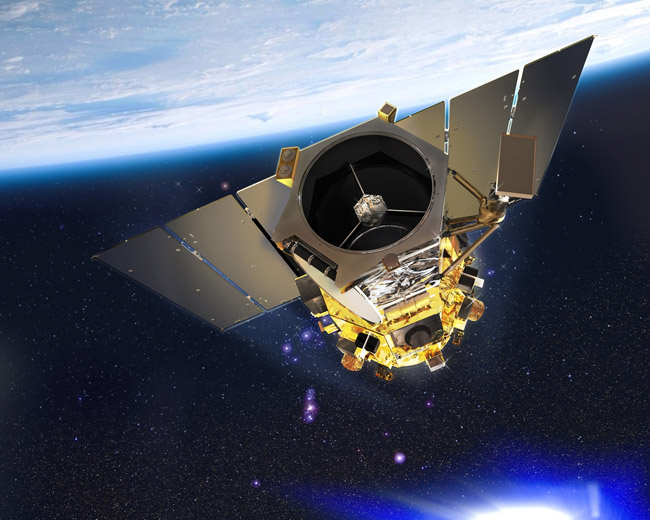

L’Agence Spatiale Européenne (ESA) a attribué à Airbus la maîtrise d’œuvre de l’Earth Return Orbiter (ERO), qui rapportera pour la première fois des échantillons martiens sur la Terre dans le cadre de la campagne Mars Sample Return. Mars Sample Return (MSR) est la campagne commune de l’ESA et de la NASA qui représente une nouvelle avancée dans l’exploration de la Planète rouge. Conçus et réalisés par Airbus, l’ERO et le Sample Fetch Rover (SFR) sont les deux principaux éléments européens de la campagne MSR. Un bras manipulateur, appelé STA (Sample Transfer Arm), et qui transférera les échantillons du rover dans le lanceur (le MAV: Mars Ascent Vehicle), est la troisième contribution européenne à la campagne MSR.

Au cours de sa mission de cinq ans, l’orbiteur rejoindra Mars, fera office de relais de communication pour les missions de surface et procèdera au rendez-vous avec les échantillons en orbite, qu’il rapportera en sécurité sur la Terre. Avant leur lancement depuis la surface de Mars à bord du MAV, ces échantillons martiens seront stockés dans des tubes puis collectés par le Sample Fetch Rover, dont la phase d’études est réalisée en ce moment par Airbus.

Lancée en 2026 à bord d’Ariane 6, la sonde de six tonnes et six mètres de haut, équipée de panneaux solaires d’une surface de 144 m² et d’une envergure de plus de 40 m (parmi les plus grands jamais construits) mettra environ un an pour rejoindre Mars. Elle utilisera un

système de propulsion hybride optimisé, qui associe propulsion électrique pour les phases de croisière et de décélération et propulsion chimique pour l’insertion dans l’orbite martienne. À son arrivée, elle assurera les communications avec le rover Perseverance de la NASA et la mission Sample Retrieval Lander (SRL), deux autres éléments essentiels de la campagne MSR.

Source : Press Release

Thales sélectionné par Airbus comme partenaire de la mission Mars Sample Return

Thales Alenia Space, société conjointe entre Thales (67 %) et Leonardo (33 %), a signé un accord préliminaire avec Airbus Defence and Space, maître d’œuvre du programme, pour contribuer à l’Orbiteur de Retour vers la Terre (ERO), l’élément clef de la mission Mars Sample Return (Retour d’échantillons martiens sur Terre), réalisée dans le cadre d’une coopération internationale menée par la NASA.

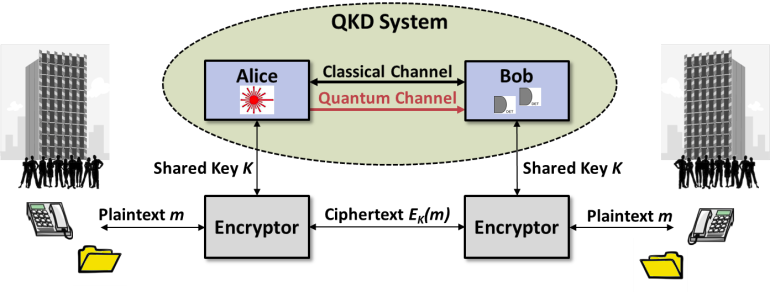

Thales Alenia Space sera en charge de :

• Fournir le système de communication, éléments permettant la transmission des données entre la Terre, l’orbiteur ERO et Mars,

• La conception du module d’insertion en orbite (OIM) et des architectures thermomécaniques et de propulsion électrique associées,

• La phase d’assemblage, d’intégration et de test (AIT), dans ses installations de Turin et de Toulouse, des éléments constitutifs du modèle de vol de l’orbiteur ERO.

Le vaisseau spatial ERO est composé du module de retour vers la Terre et d’un module d’insertion en orbite. Le module de retour intègre la charge utile de la NASA dédiée à la récupération des échantillons martiens orbitant autour de Mars, à leur confinement et à leur livraison sur Terre. Le module d’insertion en orbite est un étage à propulsion chimique supplémentaire, destiné à introduire le vaisseau spatial en orbite autour de Mars. Ce module joue un rôle clef car il permettra de réduire la vitesse du vaisseau spatial ERO afin qu’il soit capturé par la gravité martienne sur une orbite stable. Une fois cette manœuvre réalisée avec succès, le module d’insertion en orbite sera séparé du module de retour afin de réduire la masse du vaisseau en vue de son retour sur Terre.

Source : Press Release

Deuxième mission

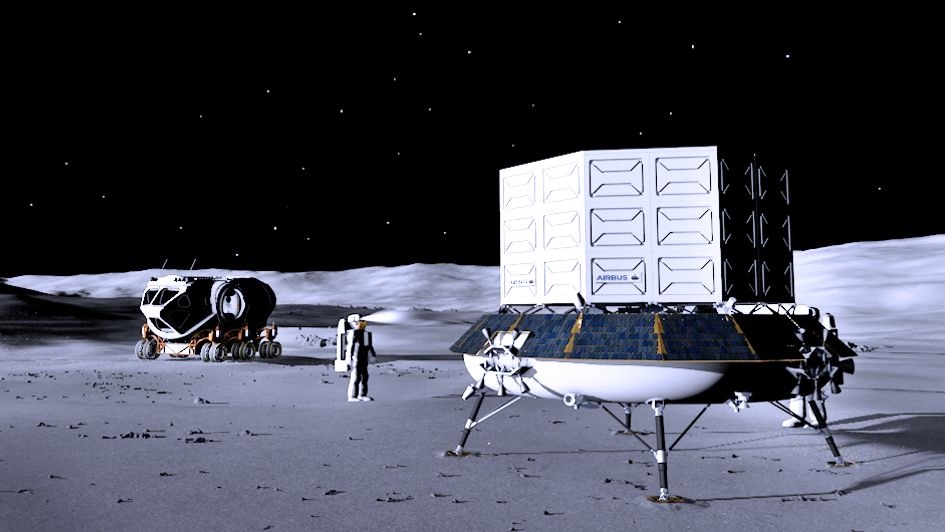

Airbus a été sélectionné par l’Agence Spatiale Européenne (ESA) comme l’un des deux maîtres d’œuvre de la phase de définition de l’alunisseur logistique lourd européen (EL3). Dans cette étude (phase A/B1), Airbus développera le concept d’un alunisseur multi-rôle capable de transporter jusqu’à 1,7 tonne de fret vers n’importe quel endroit de la surface lunaire. Les vols de l’EL3 devraient commencer à la fin des années 2020, avec une cadence de missions s’étalant au cours de la décennie suivante et au-delà.

L’Europe contribue déjà à la feuille de route pour l’exploration adoptée par 14 agences spatiales du monde entier, dans laquelle Airbus participe également. L’apport européen comprend des missions internationales vers Mars, des éléments importants pour les stations spatiales habitées- la Station spatiale internationale et la station en orbite lunaire (Gateway) – ainsi que le module de service européen d’Orion (ESM) qui emmenera Artemis, la prochaine mission habitée vers la surface lunaire.

Avec EL3, l’ESA et ses États membres apporteront une nouvelle contribution européenne substantielle à l’effort international visant à mettre en place une exploration durable de la Lune. EL3 sera conçu comme une capacité européenne pour des missions logistiques de

surface lunaire et totalement indépendante, incluant un accès à l’espace pour l’Europe grâce à Ariane 6. L’ESA prévoit de mener trois à cinq missions EL3 sur une période d’au moins dix ans.

Source : Press Rerlease