La question de la vulnérabilité des systèmes spatiaux aux cyberattaques a longtemps été ignorée pour des raisons communes avec les systèmes industriels de type SCADA (Supervisory Control And Data Acquisition).

La réalité et l’expérience montrent que le monde d’aujourd’hui n’est plus le même que le monde d’avant. Il est désormais indispensable de se poser la question de la vulnérabilité des systèmes spatiaux aux cyberattaques.

Les satellites de dernière génération comme ceux de SpaceX cherchent à tirer les coûts vers le bas si bien qu’ils utilisent pour la plupart des logiciels Open Source. Cela les expose d’avantage à des cyber-menaces comme n’importe quel autre autre matériel informatique.

La chaîne logistique, à l’ère de la mondialisation est souvent internationalisée. Il est difficile de la maîtriser complètement. L’introduction de composants ou de logiciels malveillant n’est pas complètement impossible pour un acteur motivé qui s’en donnerait les moyens. On peut imaginer par exemple l’introduction de backdoor dans les composants ou les logiciels du satellite.

Les stations au sol avec lesquelles communiquent les satellites ne sont pas si isolées que ça. C’est le même constat pour les centres de Contrôle-Commande qui pilotent les satellites via les stations au sol. Ils ont pour la plupart besoin de communiquer avec l’extérieur comme avec des centre de données même si cela se fait via des liaisons sécurisées sur internet.

Les accès aux satellites sont certes impossibles physiquement mais un accès via leur station au sol ou via leur système de Contrôle-Commande restent possibles. C’est une porte d’accès potentielle pour un acteur malveillant.

Les logiciels font parties inhérentes des satellites, lanceurs et systèmes spatiaux. On parle de « on board satellite software » ou de « Software-defined satellite ».

Les acteurs commerciaux qui ont intérêt à baisser les coûts ont tendance à ignorer la cybersécurité des systèmes spatiaux en utilisant des logiciels Open Source, en réutilisant du code logiciel d’autres programmes, voire même en réutilisant du vieux code.

Techniquement, seule la redondance technologique des stations au sol, des réseaux électriques et des hardware et software à bord des satellites, peuvent permettre d’éviter les interruptions de service. Mais un logiciel mal codé, même s’il est redondé, reste vulnérable.

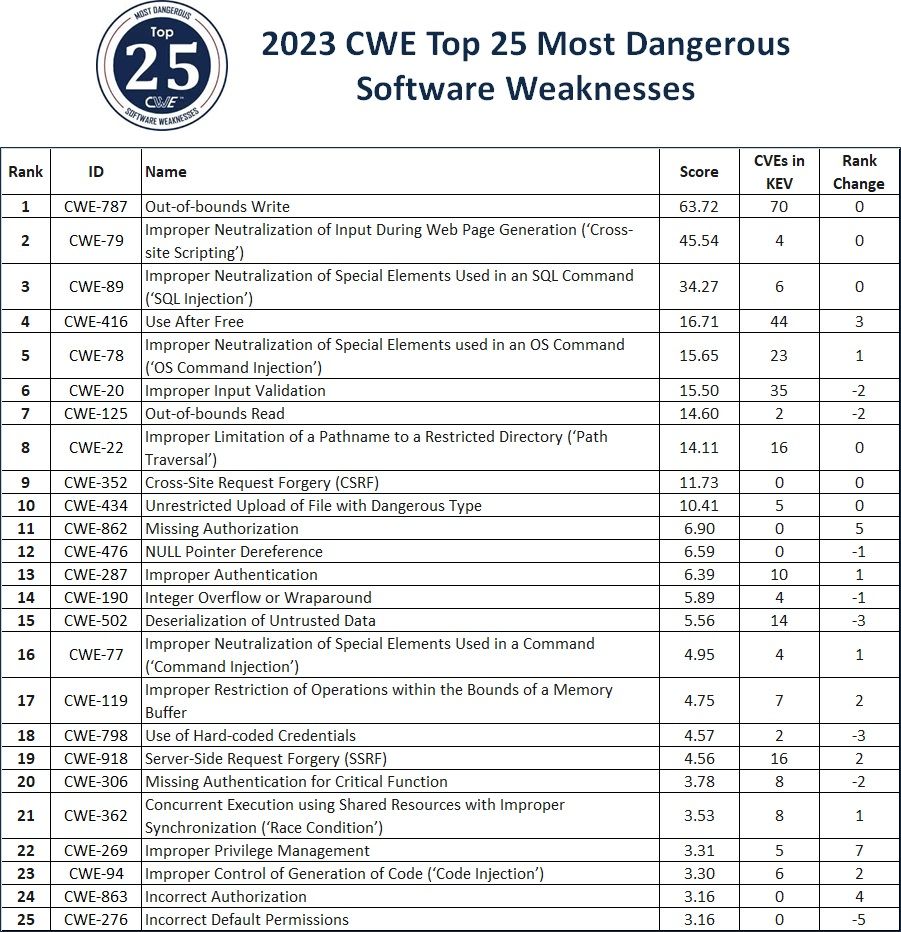

C’est dans cette optique que nous avons décidé de nous intéresser de plus en plus aux logiciels. A cette occasion, nous rappelons que le MITRE vient tout juste de sortir les 25 plus grandes failles de sécurité des logiciels pour l’année 2023 (Top 25 most dangerous software weaknesses)

La liste est basée sur une analyse de la base de données publique du NIST (National Institute of Standards and Technology) appelée « National Vulnerability Data » ou NVD. Le NIST a pris les causes principales des incidents de sécurité pour les 2 dernières années 2021 et 2022 et les a mappées sur les CWE (Common Weaknesses Enumeration).

Un total de 43.996 CVE de la base « Known Exploited Vulnerabilities » (KEV) ont été examinés et un score a été attaché à chacun d’entre-eux basé sur la prévalence et la sévérité.

Au top de la liste, vous avez : Out-of-bounds Write, Cross-site Scripting, SQL Injection, Use After Free, OS Command Injection, Improper Input Validation, Out-of-bounds Read, Path Traversal, Cross-Site Request Forgery (CSRF), and Unrestricted Upload of File with Dangerous Type.

Pour en savoir plus : https://cwe.mitre.org/top25/